Common Vulnerability Scoring System (CVSS)

Common Vulnerability Scoring System (CVSS) adalah standar industri yang bebas dan terbuka untuk menilai tingkat keparahan (severity) kerentanan keamanan sistem. CVSS menetapkan skor severity dari sebuah kerentanan, memungkinkan responden untuk memprioritaskan object mana yang harus diperbaiki terlebih dahulu sesuai dengan tingkat resikonya. CVSS dikembangkan dan dikelola oleh FIRST.Org, organisasi yang bertujuan membantu Tim Tanggap Insiden Siber (Computer Security Incident Response Team /CSIRT).

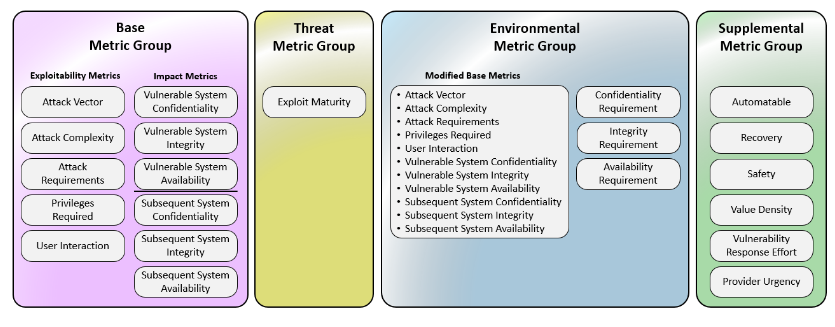

CVSS terdiri dari 4 (empat) metric grup berikut:

- Base score (CVSS-B)

- Base Score (CVSS-B)dirancang untuk mengukur tingkat keparahan (severity) kerentanan, dan tidak digunakan untuk mengukur risiko karena hanya mewakili karakteristik intristik dari kerentanan dan tidak bergantung pada faktor apapun yang terkait dengan ancaman / lingkungan sistem.

- Threat Metric (CVSS-BT)

- Threat metric mengukur tingkat keparahan (severity) berdasarkan beberapa faktor, diantaranya ketersediaan pembuktian (proof of concept), atau eksploitasi aktif.

- Environmental Metric (CVSS-BE)

- Environmental metric mengukur tingkat keparahan (severity) yang dihasilkan pada lingkungan komputasi tertentu, diantara bergantung pada faktor mitigasi dan kritikalitas sistem.

- Suplemental Metric (CVSS-BTE)

- Supplemental metric menggambarkan dan mengukur atribut ekstrinsik tambahan dari kerentanan, dan untuk menambahkan konteks.

Keempat metric tersebut dapat digambarkan sebagai berikut.

Gambar 1. CVSS Metrics

CVSS adalah representasi numerik dari tingkat keparahan kerentanan yang juga dikenal sebagai " Skor dasar (base score) " dengan nilai skor dasar bervariasi dari 0 sampai 10. CVSS base score harus dilengkapi dengan analisis lingkungan (environmental metric) dan atribut yang dapat berubah dari waktu ke waktu (threat metric).

Versi terakhir yang dirilis adalah CVSS v.4.0.

Tingkat keparahan (severity) kerentanan dikelompokkan menjadi 4 (empat) sebagaimana ditunjukkan pada tabel berikut.

Tabel 1. CVSS V 3.x dan 4.0 Severity Rating

| Kategori Kerentanan | Nilai CVSS |

| Kritikal (Critical) | 9.0 s.d 10.0 |

| Tinggi (High) | 7.0 s.d. 8.9 |

| Sedang (Medium) | 4.0 s.d 6.9 |

| Rendah (Low) | 0.1 s.d. 3.9 |

| None* | 0.0 |

Vektor Serangan (Attack Vector / AV)

Vektor serangan menggambarkan konteks kemungkinan eksploitasi serangan. Asumsinya, serangan melalui jaringan kemungkinannya lebih besar dari pada serangan yang memerlukan akses fisik terhadap perangkat sehingga juga akan berdampak lebih besar. Distribusi metrik vektor serangan ditunjukkan pada Tabel 2 berikut.

Tabel 2. Matrik Vektor Serangan

| Nilai | Deskripsi |

| Network (N) | Sistem yang rentan terhubung dengan jaringan, sehingga dapat dieksploitasi dari jarak jauh |

| Adjacent (A) | Sistem yang rentan dibatasi pada protokol tertentu, sehingga serangan harus dilakukan pada jaringan yang sama (misal bluetooth, NFC, wifi), jaringan logic lainnya (satu subnet) atau dari dalam domain yang terbatas. |

| Local (L) | Sistem yang rentan terhubung pada jaringan lokal, sehingga serangan harus dilakukan pada sistem target secara lokal (keyboard, konsol) atau atau melalui emulasi terminal (SSH), atau menggunakan teknis social engineering untuk mengelabui pengguna agar membuka dokumen yang telah disisipi malware. |

| Physical (P) | Serangan mengharuskan adanya akses secara fisik terhadap sistem yang rentan, misalnya serangan harus dilakukan menggunakan USB. |

Kompleksitas Serangan (Attack Complexity / AC)

Matrik menggambarkan tindakan yang harus dilakukan penyerang agar eksploitasi berhasil dilakukan.

Tabel 3.

Hak Akses yang Diperlukan (Privileges Required/ PR)

Privileges Required menggambarkan tingkat kewenangan yang harus dimiliki oleh penyerang sebelum mengeksploitasi kerentanan, misalnya harus memperoleh kredensial sistem sebelum melakukan serangan. Nilai tertinggi adalah ketika penyerang tidak memerlukan hak akses tertentu untuk mengeksploitasi sistem.

Tabel 3. Matrik Kebutuhan Hak Akses

| Nilai | Deskripsi |

| None (N) | Penyerang tidak diotentikasi sebelum melakukan serangan, sehingga tidak memerlukan akses tertentu terhadap konfigurasi / file pada sistem yang rentan. |

| Low (L) | Penyerang memerlukan hak akses dengan kemampuan minimal yang dimiliki oleh user biasa yang dapat mengakses file tidak sensitif. |

| High (H) | Penyerang memerlukan hak akses yang memiliki kontrol signifikan (misal admin) yang memungkinkan akses ke seluruh konfigurasi dan file pada sistem. |

Interaksi Pengguna (User Interaction/ UI)